Autenticació de múltiples factors (MFA)

continguts

- Recomanacions d’ús d’autenticació de múltiples factors

- Infografia: Què és l’autenticació de múltiples factors (MFA)?

- Configuració MFA quan s’accedeix per primera vegada als servei TIC de la UIB

- Vídeos: Com puc configurar diferents mètodes MFA a la UIB?

- Vídeos: Inici de sessió amb MFA

- Política d’implantació de l’MFA

- Preguntes freqüents

Els usuaris que accedeixen als sistemes d’informació de la UIB ho fan utilitzant credencials corporatives, és a dir, amb el seu nom d’usuari i la seva contrasenya.

La UIB disposa d’un sistema d’identificació única o SSO (Single Sign On). Això permet als usuaris utilitzar les mateixes credencials per accedir a diferents serveis i/o aplicacions.

Per desgràcia, l’obtenció de manera fraudulenta de credencials d’usuari per diferents mitjans és cada vegada més freqüent. Davant d’aquest fet resulta indispensable desplegar un nivell de seguretat addicional, afegint una capa que complementi l’ús de les credencials d’usuari i contrasenya i que permeti garantir que l’accés a les dades el tingui només el titular del compte.

El millor complement consisteix a afegir una arquitectura d’autenticació de múltiples factors (MFA) en el procés d’autenticació d’usuaris, on es requerirà d’una informació addicional a les credencials corporatives, que només té disponible l’usuari i que permet verificar la seva identitat. D’aquesta manera podrem evitar l’accés no autoritzat a un compte del sistema encara que s’hagin vist compromeses o exposades les seves credencials d’accés.

Utilitzar MFA permetrà a la UIB reduir els riscos derivats d’errors humans, contrasenyes o dispositius perduts. A més, permetrà millorar el nivell de protecció de la informació de la universitat i la dels seus usuaris.

Recomanacions d’ús d’autenticació de múltiples factors

Entre els diferents factors d’autenticació de què es disposen, n’hi ha que ofereixen un nivell de seguretat més elevat que altres. Els més segurs són els que empren “una cosa que defineix a l’usuari” com són les dades biomètriques (empremta digital o el seu rostre).

Després en un segon nivell tindrem els factors que empren “una cosa que l’usuari té” com un objecte físic: un mòbil o un token de seguretat.

A continuació, es mostra un llistat dels factors d’autenticació disponibles, ordenats de més recomanats (i més segurs) a menys:

- Missatge emergent (push) a l’aplicació mòbil Microsoft Authenticator.

- Codi d’un sol ús basat en el temps amb Google Authenticator o altres aplicacions.

- Trucada telefònica de verificació al telèfon mòbil.

- Trucada telefònica de verificació al telèfon institucional.

- Codi d’un sol ús mitjançant missatge de text al telèfon mòbil.

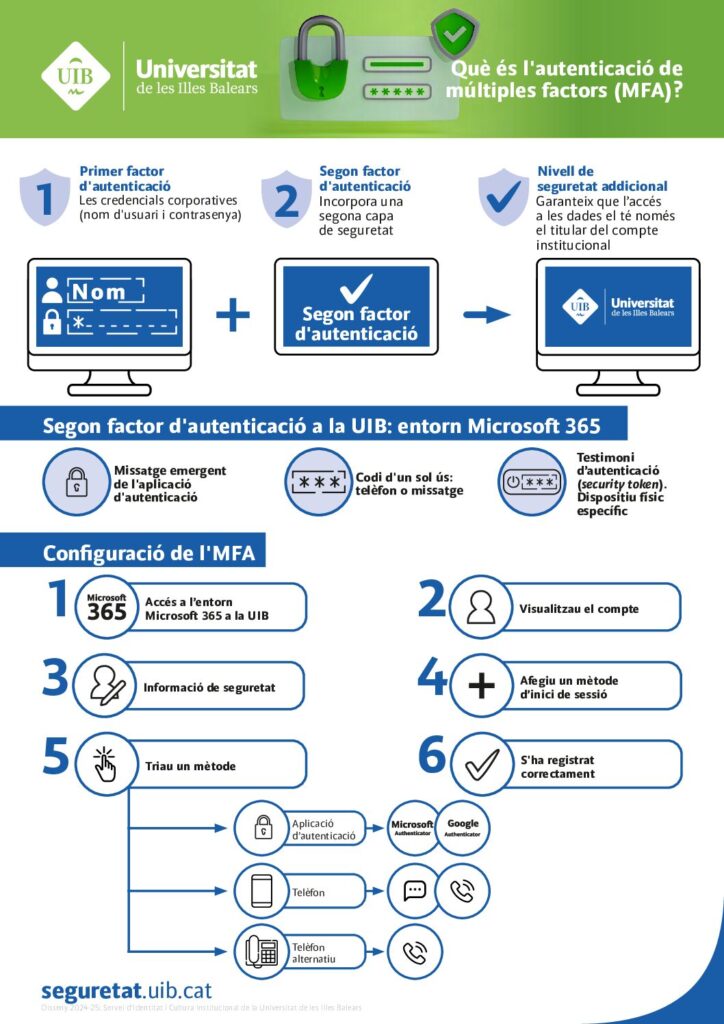

Infografia: Què és l’autenticació de múltiples factors (MFA)?

Configuració MFA quan s’accedeix per primera vegada als serveis TIC de la UIB

Vídeos configuració Microsoft Authenticator

Manual per configurar l’MFA a la UIB quan s’accedix per primera vegada als serveis TIC de la UIB

Vídeos: Com puc configurar diferents mètodes MFA a la UIB?

Vídeo configuració de l’aplicació d’autenticació

- No desinstal·leu l’aplicació d’autenticació un cop configurada, serà necessària per poder accedir.

Telèfon

Telèfon d’oficina

Cridada

Vídeos: Inici de sessió amb MFA

Política d’implantació de l’MFA

Depenent dels destinataris, s’han definit diferents nivells de seguretat en funció de la criticitat dels actius als quals es connecten.

S’han creat uns perfils de seguretat en funció del col·lectiu i del servei al qual s’accedeixi.

Destinataris de l’MFA

Qualsevol membre de la comunitat universitària que vulgui fer ús dels sistemes d’informació de la UIB haurà d’accedir utilitzant un multifactor d’autenticació (MFA) amb diferents perfils de seguretat.

L’MFA té com a destinataris els col·lectius que conformen la universitat:

- Personal Docent i Investigador.

- Personal d’Administració i Serveis.

- Alumnes i resta de membres de la comunitat universitària.

Nivells de seguretat

En aquest apartat es defineixen, amb diferents requeriments d’implantació de l’MFA, els nivells de seguretat en funció de la criticitat de l’actiu al qual s’accedeix.

| Nivells de seguretat | Perfil |

|---|---|

| ALT | MFA cada 24 hores |

| MITJÀ | MFA cada 7 dies. Si l’usuari es troba en un nivell de risc mitjà o alt, MFA cada 24 hores (1) |

| BAIX | Sense MFA |

Perfils de seguretat assignats

Els perfils de seguretat assignats per a l’accés a totes les aplicacions corporatives, excepte a la infraestructura d’escriptoris virtuals (VDI) són:

| Col·lectius universitaris | Perfil |

|---|---|

| Personal Docent i Investigador | MITJÀ |

| Personal d’Administració i Serveis | MITJÀ |

| Alumnes i resta de membres de la comunitat universitària | MITJÀ |

Perfils de seguretat assignats (VDI)

D’altra banda, els perfils de seguretat per a l’accés a la infraestructura d’escriptoris virtuals (VDI) són:

| Col·lectius universitaris | Connexions internes des de la UIB | Connexions externes (Internet) |

|---|---|---|

| Personal d’Administració i Serveis | BAIX | ALT |

| Alumnes i resta de membres de la comunitat universitària | BAIX | ALT |

Perfils de seguretat assignats (VPN)

D’altra banda, els perfils de seguretat per a l’accés al servei d’accés remot (VPN) són:

| Col·lectius universitaris | Connexions internes des de la UIB | Connexions externes (Internet) |

|---|---|---|

| Personal Docent i Investigador | ALT | ALT |

| Personal d’Administració i Serveis | ALT | ALT |

| Altres | ALT | ALT |

Preguntes freqüents

Què és l’autenticació de múltiples factors (MFA)?

És una capa addicional de seguretat que s’afegeix a l’esquema d’autenticació bàsica on, a més de la validació basada en usuari i contrasenya, s’afegeix un altre factor d’autenticació que únicament pot conèixer aquest usuari, com pot ser: un codi enviat a un mòbil, una empremta digital, sistema One-Time-Password (OTP), etc., convertint aquest procés de validació en molt més segur que el basat únicament en una autenticació simple.

Mètodes de MFA

Un mètode d’autenticació multifactor es basa a sol·licitar, a més de l’usuari i contrasenya, una informació addicional que únicament té i coneix l’usuari. L’ usuari pot tenir configurats diferents factors d’autenticació addicionals i pot utilitzar qualsevol d’ells per finalitzar correctament el procés d’autenticació.

Des de fa uns mesos, la UIB disposa de la infraestructura Microsoft 365 com a plataforma d’entorn col·laboratiu.

A continuació, es descriuen alguns dels factors d’autenticació que tenim disponibles a Microsoft 365:

- Missatge emergent (push) a l’aplicació Microsoft Authenticator. L’usuari rep un missatge push al seu telèfon mòbil. Per accedir a l’aplicació l’ha de desbloquejar emprant una dada biomètrica (empremta digital, reconeixement facial) o un codi PIN de seguretat, en funció de les característiques i configuració del seu dispositiu mòbil.

- Codi d’un sol ús basat en el temps TOTP (Time based One Time Password). L’usuari disposa al seu mòbil d’una aplicació com Google Authenticator o altres que genera un codi de 6 dígits. Per poder accedir ha d’introduir aquest codi en el dispositiu. La validesa d’aquest codi sol ser d’uns 30 segons.

- Codi d’un sol ús OTP (One Time Password): El sistema contacta amb l’usuari utilitzant:

- Tramesa d’un missatge de text amb un codi a un mòbil definit prèviament per l’usuari i que ha d’introduir per validar l’autenticació.

- Trucada telefònica: el sistema realitza una trucada a un telèfon que l’usuari ha definit previament amb una locució sol·licitant algun tipus d’interacció per part de l’usuari per poder validar l’autenticació.

- Tokens de seguretat: l’usuari s’identifica utilitzant un dispositiu físic específic, registrat prèviament, com per exemple un USB o un dispositiu físic TOTP.

Qui són els usuaris que utilitzaran MFA?

Qualsevol membre de la comunitat universitària que vulgui fer ús dels sistemes d’informació de la UIB haurà d’accedir utilitzant un multifactor d’autenticació amb diferents perfils de seguretat.

MFA té com a destinataris els tres col·lectius que conformen la Universitat

- Personal Docent i Investigador (PDI)

- Personal d’Administració i Serveis (PAS)

- Alumnes i resta de membres de la comunitat universitària únicament quan accedeixin als escriptoris virtuals de les aules d’informàtica

Què passa si l’usuari oblida el seu dispositiu mòbil o el token?

És recomanable habilitar diversos mètodes de MFA (per exemple missatge push amb Microsoft Authenticator i trucada telefònica al telèfon institucional) perquè en cas de no disposar d’un es pugui fer ús d’un segon.

Per què activar el MFA?

Adoptar aquesta mesura de seguretat dona compliment al que estableix sobre això l’Esquema Nacional de Seguretat (ENS, RD 311/2022 de 3 de maig), concretament en la mesura “Mecanisme d’autenticació (usuaris de l’organització) [op.acc.6]“. Aquesta normativa és d’obligat compliment en els organismes públics.

On puc descarregar les aplicacions d’autenticació?

Com puc validar el funcionament del MFA configurat?

Per comprovar el correcte funcionament de la validació multifactor (MFA), accedeixi al següent https://aka.ms/mfasetup

Què puc fer si els codis que em retorna l’aplicació on tinc configurat el MFA no són vàlids?

Els codis que proporcionen les aplicacions MFA són vàlids únicament a un moment en el temps. Si l’hora configurada en el dispositiu des d’on consulta l’aplicació MFA no és correcta els codis no seran vàlids. Uns pocs segons de desfasament horari poden fer que els codis no siguin vàlids.

Podem verificar si tenim l’hora ben configurada a l’equip accedint a la web: https://time.is/es/

Per sincronitzar l’hora podem:

- Equips Windows: clickar damunt l’hora a la dreta de la barra de tasques i seleccionar “Configuració de data i hora” -> “Sincronitza ara”

- Apps per a dispositius mòbils: el canvi de zona horària no afecta sempre que l’hora estigui sincronitzada amb la que correspon a la zona en la qual ens trobam

- App Google Authenticator: disposa d’una opció per forçar la sincronització de l’hora. Des de l’aplicació cal anar al menú (icona de tres ratlles horitzontals) i seleccionar “Configuració” -> “Correcció de l’hora en els codis” -> “Sincronitza ara”

Com puc configurar una aplicació TOTP al meu equip?

Podem emprar depenent del sistema operatiu un codi d’un sol ús basat en el temps TOTP (Time based One Time Password).

No és recomanable utilitzar aquesta aplicació en el mateix dispositiu emprat per gestionar el MFA.

Les aplicacions TOTP depenent del S.O. són:

- Windows: 2fast – Suport per a l’autenticador de dos factors

- Mac: Step Two

- Linux: OATH Toolkit

Ets personal de la UIB i necessites ajuda amb MFA?

El Centre d’Atenció a l’Usuari (CAU) atén:

- per telèfon trucant al 971 173 398

- presencialment de 8 a 20 hores (excepte el mes d’agost, períodes de Nadal i Setmana Santa, que finalitza a les 15 hores)

- mitjançant el formulari de contacte per a incidències i/o suport

Ets alumne de la UIB i necessites ajuda amb MFA?

Si teniu dificultats en la configuració del MFA , a partir del mes de gener de 2025 vos podeu adreçar als Punts de Suport Tècnic, situats al vestíbul dels edificis del campus o a les aules d’informàtica.